와이파이 네트워크 해킹 유형 및 대비 방법.

해커가

Wi-Fi 트래픽을 가로 채고 연락처, 비밀번호 및 금융 데이터를 도용하는 과정과 방법에

대해 간략설명합니다.

글쓴이: Patrick F. Wilbur

Feb 19

소개

연말 연시가 다가 오면서, 대시 보드에 안테나가 달린 차에 앉아서 컴퓨터를 보며 인기있는 카페 체인 외부 주차장에 있었습니다. 행인들은 휴일에 바쁘게 움직였습니다.

몇 시간 동안

Wi-Fi 트래픽을 지켜 보았지만 아무도 경찰을 부르거나 심지어 눈치 채는 것 같지 않았습니다. 사람들은 HTTP를 통해 Netflix 및

Google과 같은 웹 사이트에 안전하게 액세스하여 모든 탐색 활동을 공개하고 전화 번호를 밝히는 전화를 걸었으며 피싱이나 Vishing 공격을 수행하기 위해 의도적으로 가로 채거나 수정할 수있는 많은 암호화되지 않은 트래픽을 보냈습니다. 이것이 내가 그런 이야기를 할 수 있다고 생각하는 방법이다.

나는 실제로 누군가를 해킹하지 않았지만 인터넷을

사용할 때 어떻게 해킹 가능한지 보여 주기위한 도구를 만들었습니다.

그것은 보안상의 취약점입니다.

저는 보안 연구원이자 일상의 사람들의 사생활과 보안에서의 인간적 요소와 역할에 대한 매력을 가진 cypherpunk 입니다.

나는 (예, 불과

몇 년 전에) 내 친구들이 정보에 불법적인 방식으로 액세스하도록 허용한 것으로 인해 개인 정보 및 소비자를

침해하는 결과로 처벌을 받았습니다.

과거, 나는 공중 전화로

여러가지 많은 재미활동을 하였으며 나는 또한 인터넷상의 모든 것을 항상 암호화하는 것을 강력히 지지합니다.

나는 인터넷을보다 안전하고 효율적으로 만드는 매직사에서 일하였습니다. 매직사는

미래를 위한 분산된 인터넷 백본을 구축하고 있습니다.

휴일 동안 공개된 Wi-Fi 트래픽을 수집하는 실험을 하였습니다. 요즘 웹상의 모든 것을 암호화해야 하므로 (많은 사람들이 모든 트래픽이

암호화되어 있다고 잘못 생각하고 있기 때문에) 별로 볼 것이 없다고 생각할 수도 있습니다.

불행히도, 그렇지 않습니다.

Firesheep의 전성기 이후로 불안정한 상태가 개선되었지만 공중 네트워크를 사용할 때 공격자는 여전히 피싱을 하고 패킷 장난을

칠 수 있습니다. 나쁜 소식을 알려드려 송구합니다.

온라인 트래픽의 엄청난 양은 오늘날 암호화되지 않은 상태로 남아 있기 때문에 대중은 공격 받기 쉽다.

대중의 인터넷 트래픽을 모니터링하는 것은 매우 쉽습니다.

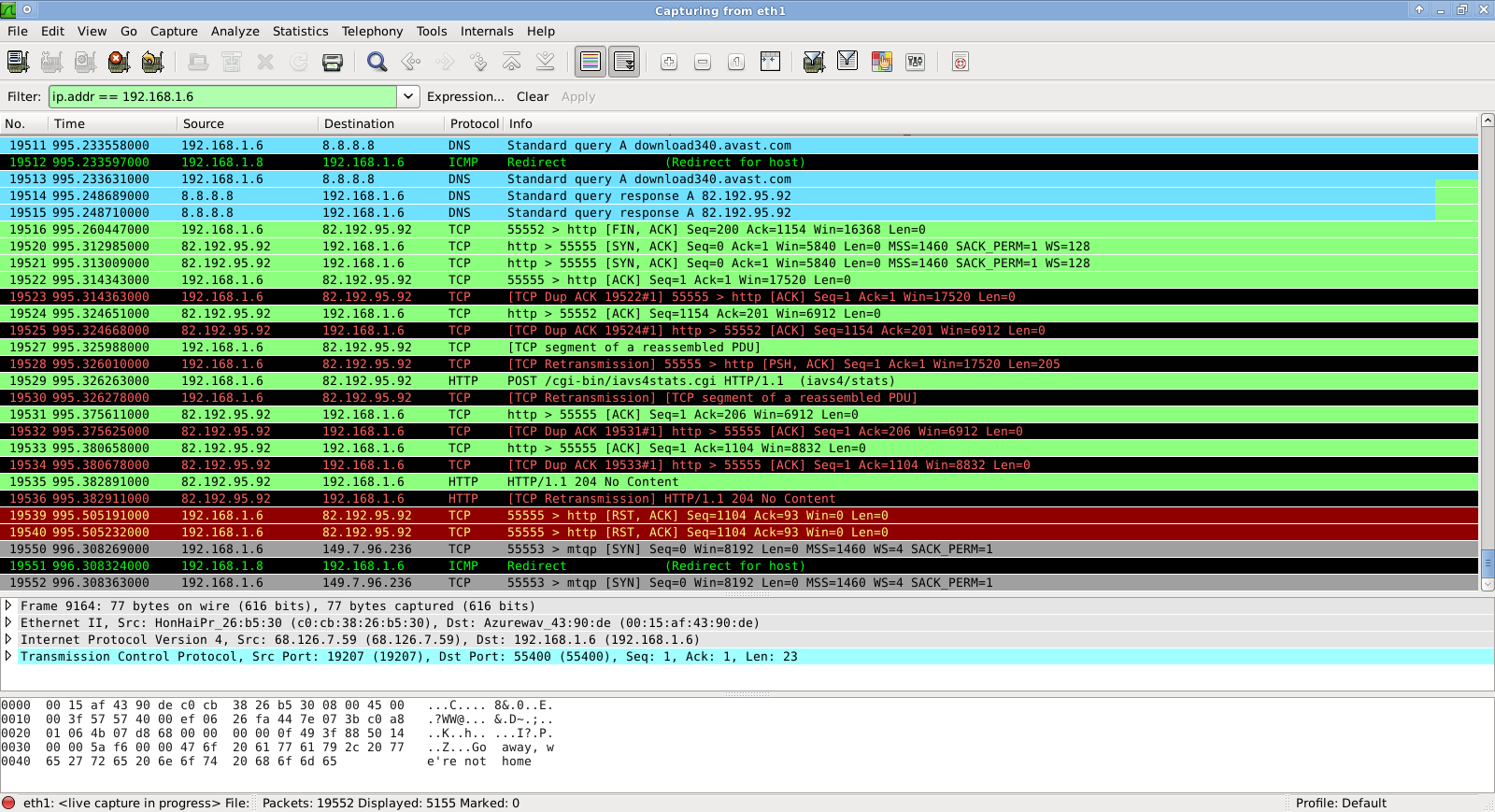

네트워크를 통해 전송 된 웹 트래픽을 감시합니다. : Wireshark

첫째, 쉬운

목표를 찾으십시오.

휴일에 많은 희생자가 쇼핑 센터에 모여 있다는

것입니다. 따라서 공격자가 암호화되지 않은 Wi-Fi를 찾는

데 익숙한 곳에 접속만으로 많은 수의 개인용 장치를 찾는 것은 상대적으로 쉽습니다.

매우 개방된무료 공용

Wi-Fi서비스를 제공합니다.

공용 Wi-Fi 네트워크의

설치방법은

1. 전혀 암호화를 사용하지 마십시오.

2. 사전 공유 키를 사용하여 모든 사람에게 알려줍니다 (# 1과

다를 바는 없음)

즉 공용 Wi-Fi는 의도적으로 안전하지 않으며 여러 가지 공격 모드에 취약합니다.

그리고 간단한

공용 Wi-Fi 공격 방법 중 하나를 사용하십시오.

공용 네트워크에서

트래픽을 스니핑하기위한 다양한 공격 경로가 있습니다. 다음은 놀라 울 정도로 낮은 노력과 저비용 방법입니다.

• 공격자는 기성품 무선 네트워크 어댑터 (예 : Alfa의 USB 네트워크 어댑터)를 사용하여 (공격자의 존재를 네트워크에 연결하거나 표시하지 않고

멀리 떨어져 있더라도) 수동적으로 트래픽을 청취 할 수 있습니다. 기성품

소프트웨어 정의 라디오

• 무료로 사용할 수있는 소프트웨어 (예 : Wireshark)와 추가 하드웨어가 없기 때문에 공격자가 네트워크에 연결하여 다른 사람의 네트워크 패킷을

무차별 적으로 검색 할 수 있습니다 (스위치 네트워크에서만 방지되는 경우도 있음)

• 공격자는 전용 Wi-Fi pineapple을 배포하여

공격을 수행하는 목적으로 새로운 Wi-Fi 네트워크를 브로드 캐스트하여 패킷을 적극적으로 가로 챌 수

있습니다

하지만 이것은 모두 불법이지만 법이 효과적으로

보호하지는 못하고 있습니다.

특정 상황에서 암호화되지 않은 Wi-Fi 데이터를 수신하는 것이 미국 연방법에 의거하여 불법이지 않다고 밝혀졌지만 이 문제에 대한 모순적인

견해가 존재하며 프라이버시를 보호하는 주 법률이 존재합니다 .

즉, 제가

언급 한 세 가지 방법은 너무 쉽기 때문에 lamer 나 script

kiddie가 사용할 수 있습니다. 따라서 공격자가 해킹하는 것을 망설이는 동안 법이 사이버 공격을 막아줄 것이이라는 가정하에 자신의 사이버

보안 방어를 게을리해서는 안됩니다.

Cortados, Pineapples 및 Packets 을 이용하여 자유롭게 일부 Wi-Fi에 대해 모든 데이터를 공격자들이 획득하는 방법

Cortados와 개방된 Wi-Fi는 정말 잘 어울립니다 (여기에는 패시브 모니터링 모드가

가능한 고 이득 / 장거리 안테나가 장착된 저가의 Alfa USB 무선

카드가 나와 있습니다)

Pineapples 환대의 상징이기 때문에 새로운

친구를 사귈 Wi-Fi 파인애플을 만들었습니다..

무료 게스트 Wi-Fi 설치

법을 준수하고 사람들의 사생활을 보호하는 것에

관심이 있는 사람으로서 나는 정직, 동의, 익명 성, 데이터 프라이버시의 원칙을 지키기 위해 white-hat(화이트 모자) 실험을 디자인했습니다.

Google 스트리트 뷰와 달리 나는 애플리케이션 페이로드, 개인 식별 정보

또는 어떤 서버에 연결된 호스트에 대한 메타 데이터까지도 (메모리 또는 디스크에) 은밀하게 기록하지 않기로 결정했습니다.

Wi-Fi 파인애플이라고 불리는 것과 유사한 자체제작 포털 포털을 설정했으나 가까운 또는 일반적인 무선 네트워크의

이름을 가장하지 않는 주요 차이점이 있습니다 (왜냐하면 사용자가 누가 네트워크를 운영하는지 오해하지

않도록).

SSID "Free Guest

WiFi"는 충분히 일반적인 것으로 보였으며, 사용자의 정보 및 통신을 모니터링하는 데 동의 한 사용자 동의를 포함한 계약을 포함하는 멋진 포털 스플래시

페이지로 사용자를 맞이했습니다.

전반적으로 이것은 실험을 수행하는 매우 친숙한 방식이었습니다.

실제 공격자는 훨씬 공격적입니다.

당신이 어떻게 해킹 할 수

있는지를 결정하는 전문 소프트웨어를 작성했습니다.

사용자의 개인 정보를 보호하기 위해 네트워크를 통해 응용 프로그램이 사용하고있는 프로토콜 및

포트에 대한 통계를 수집하는 작은 도구를 작성했습니다.

3 줄 코드만으로도 충분합니다.:

p = pcap.pcap(name=interface)

p.setfilter(‘’)

p.loop(0,handler)

내 도구는 설계된 대로 IP 주소, MAC 주소, 호스트 이름 또는 응용 프로그램 데이터를 기록하지

않으며 이를 수행하는 방법으로 구성 할 수 없습니다. 가능한 한 최소한의 방식으로 사용되는 패킷 및

포트 유형을 요약하는 것은 오직 하나의 목적을 제공합니다.

사실, 필자의 툴은 엔터프라이즈 액세스 포인트와 라우터 (예 : Ubiquiti Networks 제품)에서 제공하는 심층 패킷 검사 및 인텔리전스보다 방해가 적기 때문에

sysadmin보다 소름 끼치 지 않으며 ISP보다 덜 위험합니다. 프라이버시를 보호하기 위해 캡 티브 포털 로그가 tmpfs 볼륨에

기록되었는지 확인했습니다. 사용 로그가 누출 될 수 있기 때문입니다.

다시 말하지만, 이것은 내게 꽤 좋은 생각입니다.

black-hat 해커는 Wireshark를 사용하여 모든 응용 프로그램 데이터와

방문한 웹 사이트를 볼 수 있습니다.

그래,하지만 진짜,

"Free Guest WiFi"를 사용하는 사람은?

다음은 오후에

연결된 사람들 정보입니다:.

연결된 49 개의 장치

캡 티브 포털의 ToS를 100 % 받아 데이터를 보냈습니다.

0 개의 장치가 VPN을 사용함

당신이나 과학자들은 나의 실험이 선택 편향을 도입한다는 것을 알아 차릴 것이다. 수집 된 통계에는 공개 Wi-Fi 네트워크를 명시적으로 검색하고

네트워크를 선택하며 포털 스플래시 페이지의 조건을 수락 한 사용자 만 포함되었습니다. 공공 네트워크를

선택하는 사람들은 위험한 인터넷 행동을하는 경향이 있습니다. 그러나 인간 상호 작용이 필요하다는 사실은

이러한 유형의 공격이 얼마나 쉬운지를 강조합니다.

나는 적극적으로 사용자 데이터를 수집하는 것을 어렵게 만들었고,

다른 오픈 네트워크가 근처에 존재 했음에도 불구하고 거의 50 명이 여전히 연결되었습니다.

또한, 내 네트워크를 사용하려면 먼저 인간 상호 작용이

필요하다는 사실 때문에 IoT (Internet of Things) 장치가 통계에 포함되지 않도록 필수적으로

포함되며 인간이 직접 상호 작용하는 장치 (예 : 휴대폰

및 랩톱) 만 포함됩니다 ).

이것에 관한 모든 것이 중요하지만, 인터넷상의 중요한

것들은 모두 암호화되어 있는 것 입니까

불행히도 HTTPS는 사용자를 보호하기에 충분하지 않습니다. 사실, 당신이 알고 신뢰하는 주요 웹 사이트에서도 종종 잘못 구현됩니다.

(이미지 Credit : TACstock1 / Shutterstock.com)

더 나쁜 소식은 여기 있습니다 :> 내 파인애플의 트래픽

중 42 %가 암호화되지 않은 HTTP 트래픽이었습니다.

내 도구는 통계에서 비 IP 트래픽을 무시했습니다. 489,330 개의 IP 패킷을 수집 한 후 다음과 같이 보고되었습니다.

- >42%

were on Port 80 used by unencrypted HTTP (compared to almost 57% on Port 443 used by

HTTPS)

- 2,638

were unencrypted DNS packets

- 18 were

unencrypted Network Time Protocol (NTP) packets

The raw transport, port,

counts, and percentages were as follows:

Totals:

udp 8992 4 0.000817444260519

udp 5090 482 0.0985020333926

udp 67 49 0.0100136921914

udp 5353 64 0.0130791081683

udp 5355 37 0.00756135940981

udp 53 2638 0.539104489813

udp 137 73 0.0149183577545

udp 3544 54 0.011035497517

udp 123 18 0.00367849917234

udp 443 203 0.0414852962214

tcp 993 63 0.0128747471032

tcp 5223 79 0.0161445241453

tcp 9001 350 0.0715263727955

tcp 5228 199 0.0406678519608

tcp 80 207538 42.4126867349

tcp 53 12 0.00245233278156

tcp 443 277467 56.7034516584

489330

불안전한 DNS와

NTP와 함께 42 %의 트래픽을 잠재적으로 암호화되지 않은 상태로 포트 80을 통해 전송되는 HTTP 트래픽은 깊이 우려됩니다.

웹 브라우저가 시행해야하는 HTTP 엄격 전송 보안 (HSTS) 정책은 어떻습니까?

나는 더 깊은 수준에서 패킷을 검사 하지 않았습니다.

나중에 나 자신의 실험실에서 두 번째 실험을 설정하여 인기있는 몇 가지 웹 사이트의 동작을 직접

확인했습니다.

이 시리즈의 제 2 부에서 이 발견 사항에 대해 더

자세히 논의합니다

(여기서 나는 왜 우리가 오늘날 우리가 어디에 있는지,인기있는

웹 사이트가 잘못되어 있는 것을 설명합니다).

그러나 여기서 발견 된 내용을

요약 해 보겠습니다.

• 인기있는

웹 사이트가 HSTS를 제대로 구현하지 못하는 경우 (Google 및 Netflix 포함)

• 공용 Wi-Fi 네트워크 사용자는 MITM (man-in-the-middle), 개인

데이터 가로 채기 및 기타 공격에 취약합니다.

여러분!

하지만, 내

말을 믿지 마세요.

이 분석을 논박하기 위해 데이터를 찾으려는 노력하기

전에,

LMGTFY

: 나 자신을 잘못 입증하기 위해 열심히 노력했지만 Google의 자체 내부 데이터뿐만 아니라 Chrome 사용자의 익명의

사용 보고서를 원본으로 사용하는 웹 투명성 보고서에서 Google의

HTTPS 암호화를 사용하여 HTTPS 사용 상태를 확인했습니다

Google의 자체 보고서 (2018 년 12 월 29 일 기준) :

- 11–31%

of all websites are visited without encryption

(accessed over unencrypted HTTP)

- ~7% of

traffic to Google products is unencrypted

(as high as 10% for some Google products)

- 82.6% of

this traffic sent to Google originates from mobile devices

(makes

me feel awkward to consider using a Google-developed OS ever again)

특히 선택의 편견을 고려할 때, 더 많은 사람들이

커피를 마시고 모바일 장치를 사용하는 일상의 관찰을 고려할 때 (모바일 기기에서 접속자가 82.6 %) 구글의 자체보고서는 내 도구에 의해 기록 된 통계와는 거리가 멀다.

나는 우리가 FUD를 두려워 할 필요가 없다는 말은

아니지만 ... 사실, 나는 FUD를 두려워 할 필요가 있다고 말하고 싶습니다

나는 또한 당신이

해커들을 두려워해야 한다는 말을하고 있는데, 차량 전체에 안테나가 달린 후드를 착용하고, 넓은 주간에 쌍안경을 통해 너를 보고 있다는 것입니다.

어떻게 해커가 이 트래픽을 캡쳐하여 해킹합니까?

나는 아무도 해킹하지 않았으며 타인의 프라이버시를 침해하지 않았습니다, 하지만 저렴한 하드웨어 및 / 또는 무료 도구 (예 : 무선 어댑터,

Wireshark, Bettercap 등)를 사용하여 공용 Wi-Fi를 사용하는 사람들이 오늘날 데이터를 해킹할 수있는 몇 가지 방법이 있습니다.

피싱 (Phishing)

첫째, 피싱

공격을 성공적으로 수행하기 위해 공격자는 HTTP를 통해 액세스 할 수있는 인기있는 사이트 중 일부를

대상으로하고 HSTS를 적절하게 구현하지 않을 수 있으며, DNS 요청을

활용할 수도 있습니다 (모든 의미에서 보안에 취약한 포털 스플래시 페이지를 표시 할 때마다 DNS 단조 MITM 공격을 수행합니다. DNS는 지금까지 제대로 보호되지 않았기 때문에 오늘날 DNS를

사용하여 쉽게 수행 할 수 있습니다.

긴박감(Create a Sense of Urgency

)을 불러 일으 킵니다.

우리의 가상의 공격자는 이상적으로 사용자가 서둘러 (즉, 검색 주소창의 길고 약간 수정 된 URL을 간과하여) 실수를 더하게 만들 긴박감을 느낄 수 있습니다. 예를 들어, 사용자에게 이메일 주소를 묻는 메시지를 표시하고, 오프라인으로 실행되기 전에 확인 링크가 있는지 확인하기 위해 매우 짧은 시간을 제공하는 캡 티브 포털은 상기

이메일 제공 업체의 피싱 로그인 페이지와 완벽한 동반자가 될 수 있습니다.

가장 좋은 방법은 사용자의 자격 증명을 잡아 올바른지

확인한 후 가짜 오류 메시지로 네트워크에서 부팅하면 침입 사실을 알수 없으며 전자 메일 암호를 다시 설정하지 못하게됩니다. > : ~>

익숙한 구실 만들기(Fabricate a

Familiar Pretext)

가상의 공격자 자신의 피싱 페이지를 검색하고 Let 's Encrypt Certificate로 보안을 설정하면 충분히 쉽게 처리 할 수 있습니다.

최소한, 그때 그들은 막강한 인터넷 중독자가 Snapchat의 몇 분 동안 디지털 신원을 거래하도록 속일만큼 충분히

"안전"해 보일 것입니다.

누군가가 더 높은 프로필 웹 사이트에 대한 자격 증명을 목표로 하고 싶다면 (예 : 실제로 HSTS를

올바르게 구현하지만 실제로는 미리로드 된 목록에 없는 수많은 인기있는 웹 사이트처럼) 공격자는 잠재

고객을 대상으로 기다릴 수 있습니다 피해자는 컴퓨터가 NTP 요청을 보낼 때까지 기다렸습니다.

시간 여행 및 대체 유니버스로 재생하면 (앞으로 설정된

시간으로 NTP 응답을 위조) 새로운 "현재"시간 전에 캐시 항목이 만료 된 사용자 브라우저에

의해 캐시 된 모든 HSTS 정책이 무효화 될 수 있습니다.

그런 다음 공격자는 HTTP를 통해 피싱 페이지로

리다이렉트 (redirect)하고 나머지는 그레이비 (gravy)라고합니다.

혼란 스러움 / 대리 / 사용자 / (Confuse the s/Deputy/User/)

가상의 공격자는 백도어 나 봇넷 소프트웨어를 설치하도록

사람들을 속일 수 있습니다.

그때부터 침입자는 편리하게 언제든지 장치, 정보 및 네트워크를 끌어 와서 신분 도용 또는 절도를 쉽게 할 수 있습니다.

이를 위해 공격자는 컴퓨터에 바이러스 나 스파이웨어에

대한 경고를 표시 할 수 있으며 사용자가 실제 바이러스를 설치하여 "수정"할 것을 제안 할 수 있습니다.

이렇게하려면 사용자가 실제로 공격자의 소프트웨어를

설치할 수 있어야합니다.

또는 가상의 침입자는 사용자의 웹 브라우저에서

암호 해독 기능을 구현할 수 있습니다. 사용자는이를 통해 소프트웨어 설치에 대한 동의를 유도 할 필요가

없습니다.

암호화되지 않은 일반 텍스트 잭팟 조회(Hit the

Unencrypted Plaintext Jackpot)

또한 내 도구가 포트 5090을 통해 전송 한 트래픽은 SIP 프로토콜을 통해 일반 비즈니스 VoIP 모바일 응용 프로그램이 전화를 걸 때 사용하는 포트라는 점입니다.

일부 셀룰러 제공 업체는 이와 유사하게 음성 트래픽을

오프로드합니다.

나는 나의 통계에서 이것을 보고 매우 놀랐습니다.

SIP 페이로드가 암호화 된 경우에도 헤더는 암호화되어 있지 않으며 CID와 DID (전화 번호)가

포함되어있는 경우가 많습니다.

이것은 피해자 또는 연락처에 대한 vishing 공격을 수행하는 가상의 해커에게 특히 유용 할 수 있습니다.

CID는 공격자의 발신자가 쉽게 알 수 있도록 스푸핑되기 때문에 쉽게 유용 할 수 있습니다.

가상의 해커가 전화로 귀하 또는 귀하의 삶을 해킹하고

싶다면 전화 번호를 수집하여 사용할 것입니다.

공용 Wi-Fi의 다양한 문제점들 (All the problems with public Wi-Fi)

공공 Wi-Fi의

문제를 과장하려고 하지는 않지만 이러한 문제를 항상 염두에 두어야 합니다.

우리는 인터넷의 기본 보안을 향상시키기 위해 많은

진전을 이루었지만 충분하지는 않습니다.

우리 (기술자)가 너무 오랫동안 고칠 수 없었던 갈등 문제가 아직도 많습니다.

공용 Wi-Fi 네트워크에서 오늘날까지도 해커는 다음을

수행 할 수 있습니다.

• 어떤 사이트를 방문하는지 확인하십시오 (단순히 DNS 요청을 가로채기 만 하면 됩니다)

•초기 HTTP

페이지로드를 통해 다운 그레이드 및 MITM 공격 수행

• 가짜 미래시간을 NTP를 통해 주입하여 HSTS를 폐기합니다 (HSTS 정책에는 만료일이 있습니다.)

• 민감한 정보를 Phish

• 너, 너의

친구, 너의 가족을 사칭.

• CPU를

사용하여 허위 내용 / 광고 또는 금융정보 암호화를 합니다.

• 플래시의 오래된 버전과 같이 안전하지 않은

플러그인을 실행하도록 유도합니다.

• 지역 식당에서 발생하는 음식물 질환에 관한

뉴스 헤드 라인을 위장하여 사람들이 갑자기 일어나고 떠날 때가 있는지 관찰합니다.

• 인근 포털 페이지를 스푸핑하여 인근 네트워크에서

온 것처럼 보이고 일부 연락처 정보 가져 오기

• 연결 상태를 유지하기 위해 전자 메일의 링크를

클릭하여 긴급하게 작성하고 전자 메일 자격 증명을 입력하도록 유도하여 연락처 정보의 유효성을 가로챕니다.

해커 타켓에서 벗어나기 위해서는 상식적인 것들이 있습니다.

기본적으로 최소한 VPN 및 HTTPS Everywhere 브라우저 플러그인을 사용해야합니다.

그렇지 않은 경우 보안 상태를 완전히 재고해야

합니다.

To learn more and join the conversation on how to build a safer, more

performant Internet, check out magic.co or https://github.com/magic-network

상기자료는 엑사통신에서 번역한 자료입니다.

관리자에게만 댓글 작성 권한이 있습니다.